-

近年来,作为新一代信息技术重要组成部分的大数据技术得到了飞速的发展,并已广泛应用于电网、交通、物流等领域,促使了“电网大数据”、“交通大数据”、“物流大数据”的产生.物流大数据是指在货物流通过程中,通过RFID、物联网、移动互联网等方式收集和汇聚的各种物流信息数据,主要包括以下方面:① 与物流顾客相关的姓名、地址、电话号码等数据;② 与货物相关的大小、质量、类型等数据;③ 与货物流通相关的包装、运输、仓储、配送等数据;④ 与物流企业相关的中心地址、人员配置、路径规划方案、计费方法等数据.这些数据能够帮助物流企业做出系统层面的决策,实现市场预测、优化资源配置、提高企业竞争力等[1].此外,物流大数据对经销商、制造商等企业也具有极大的使用价值.例如,通过分析特定区域某类产品的物流数据可以获悉该区域内用户的产品需求,这有助于调整生产规划和销售策略.由于物流大数据中包含顾客信息、物流企业信息等隐私数据,物流企业在将这些数据交付给经销商、制造商等企业用户使用过程中应当确保数据的安全,避免因非授权访问导致的企业隐私泄露、用户隐私泄露等安全问题发生[2-3].因此,近年来针对物流大数据的访问控制成为了该领域中的一个研究热点.

针对物流大数据的访问控制,目前主要是通过利用加密机制对数据加密从而保护数据的机密性来实现的[4].传统的基于对称加密或非对称加密的访问控制机制无法兼顾安全性和效率的问题,目前较多学者从事基于任务的访问控制机制和基于角色的访问控制机制方面的研究.文献[5]针对物流系统的分布式结构提出了一种基于角色的访问控制机制,通过改进角色层次关系和增加角色间静态约束来优化系统响应速度,但是当数据量比较大时系统性能会迅速下降,不适用于大数据的场景;文献[6]将任务的概念引入到基于角色访问的控制模型中,提出了基于任务角色访问的控制模型 (Task and Role-Based Access Control,TRBAC),实现了对用户访问控制权限的动态实时控制;文献[7]在TRBAC的基础上引入了角色互斥和角色基数原则,提出了扩展的TRBAC机制 (Enhanced TRBAC,ETRBAC);此外,文献[8]提出了一种基于回答集程序的三方协商机制,通过引入第三方使得原有的交易双方 (数据提供者和数据使用者) 之间达成纳什均衡,实现最优交易;文献[9]提出了一种基于动态重加密的权限撤销优化机制,能够在保证数据安全性的前提下降低访问控制权限撤销的计算代价和带宽代价;但是上述机制不能很好地支持动态授权和细粒度访问控制.

基于属性的加密 (Attribute-based encryption,ABE) 是一种可以对加密数据进行细粒度访问控制的技术. Goyal等人[10]将ABE划分为2类:密钥策略基于属性的加密 (Key Policy ABE,KP-ABE) 和密文策略基于属性的加密 (Ciphertext Policy ABE,CP-ABE).但是这些机制需要一个可信授权中心来管理系统中所有用户和传送者的属性密钥.由于授权中心可以解密所有的加密数据,如果授权中心被盗用,系统会崩溃.此后,Lewko等人[11]提出了多授权中心CP-ABE机制.然而,他们的研究都没有考虑属性撤销问题.

为克服当前物流大数据中访问控制机制的不足,本文基于可信审计中心和密文策略基于属性的加密技术 (Ciphertext Policy-Attribute-based encryption,CP-ABE) 提出了一种支持属性撤销的细粒度访问控制机制 (Fine Grained Access Control with Attribute Revocation,FAC-AR),以实现对物流大数据进行高效、安全的数据分发.安全分析表明,所提机制可以实现细粒度访问控制、抵抗共谋攻击、隐私保护和属性撤销等功能.

全文HTML

-

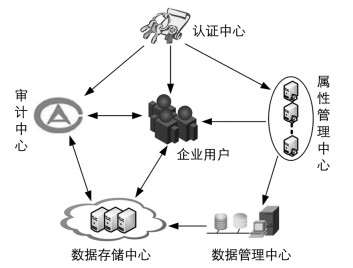

如图 1所示,本文的FAC-AR模型主要包含数据管理中心、数据存储中心、企业用户、审计中心、属性管理中心和认证中心6个组成部分.

数据管理中心 (Data Management Center,DMC) 负责收集和汇聚物流数据,并对数据进行加密.

数据存储中心 (Data Storage Center,DSC) 负责存储来自DMC的加密数据,并与企业用户和审计中心通信以向企业用户提供安全的数据访问服务.

企业用户 (Enterprise User,EU) 是对物流大数据感兴趣的企业 (制造商、经销商等),可以根据预定义的属性请求相应的物流数据.

审计中心 (Audit Center,AC) 负责对EU进行合法性审查,并帮助合法的EU解密数据.

认证中心 (Certificate Authority,CA) 是一个可信的认证机构,负责系统初始化、属性管理中心配置和属性撤销.

属性管理中心 (Attribute Management Center,AMC) 包含多个属性管理服务器 (Attribute Management Server,AMS),每个AMS管理一组属性. AMS分别为DMC和EU生成公共属性密钥 (Public Attribute Key,PAK) 和EU属性密钥 (EU Attribute Key,EAK).

-

在上述模型中,CA,AC,AMC,DMC一般部署在物流企业内部或者由物流企业负责维护,因此我们假设它们都是可信的;DSC可能会部署在物流企业内部或者外包给云服务提供商,因此DSC是不完全可信的;EU是不可信的,可能会通过共谋攻击来非授权访问DSC中的数据.

为了保证物流大数据使用过程中的安全性、可控性,所采取的访问控制机制需要满足以下条件:

1) 细粒度访问控制:访问控制策略应当支持“与”门和“或”门,且只有具有正确属性密钥的EU能解密该数据;

2) 可以抵抗共谋攻击:2个或多个EU无法联合它们的属性密钥来访问那些它们独自无法访问的数据;

3) 隐私保护:EU的身份应当对DSC和AC保密;

4) 安全属性撤销:EU不能使用已撤销的属性密钥来解密它们不应当访问的数据.

1.1. 系统模型

1.2. 系统安全需求

-

设G,GT都是q阶 (q为大素数) 的乘法循环群,g为群G的生成元.如果映射e:G×G→GT满足

1) 双线性:对于任意的a,b∈Zq和任意的P1,Q1∈G,有e(P1a,Q1b)=e(P1,Q1)ab∈GT;

2) 非退化性:映射e不是把G×G所有的元都映射到GT的单元上,则e(g,g) 是GT的生成元;

3) 可计算性:对于任意的P1,Q1∈G,都存在有效的算法计算e(P,Q).

则称e是一个双线性映射.

-

CP-ABE属于基于属性的加密的一种,在CP-ABE中密文和访问结构 (通常为访问树) 关联,而密钥则和属性关联,当且仅当访问者的属性集合满足这个访问控制结构时才能解密. CP-ABE通常包含以下过程:系统初始化、密钥生成、数据加密和解密.

2.1. 双线性映射

2.2. CP-ABE

-

本节主要介绍所提出的FAC-AR策略,该策略包含6个阶段:系统初始化、EAK生成、DMC加密、AC审计、EU解密、属性撤销.该策略中的主要符号如表 1所示.

-

1) CA配置:在系统初始化时,CA选定一个素数q和2个q阶的循环群G和GT,G的生成元g,映射e:G×G→GT,2个函数H:{0,1}*→G和F:{0,1}*→Zq,以及一个安全的对称加密算法Enc().此外,CA为每个属性i生成一个全局属性标识xi;然后,CA选择2个随机数β,γ∈Zq作为系统的主密钥,并计算e(g,g)β,e(g,g)γ;最后,CA发布系统参数,即

2) AMS配置:CA向每个AMS分发一组属性,且任意2个AMS不会同时管理相同的属性.用Lj表示AMSj管理的属性集.对于每个属性xi∈Lj,AMSj选择2个随机数αxi,yxi∈Zq为秘密属性密钥

然后AMS计算每个属性xi∈Lj的公开属性密钥

3) EU注册:CA向合法的EU分配一个全局EU标识em,并选择一个随机数zm∈Zq和一个随机EU版本号ve∈Zq.然后,CA为em生成一对全局EU密钥GEK和局部EU密钥LEK,

接下来,CA将GEK和LEK秘密地发送给EU,其中GEK用于EU解密密文,LEK用于检查EU属性密钥eak的有效性.然后,CA将{em,ve}秘密地发送给AC.此外,CA计算该EU生成的密钥EGK为

最后,将EGK发布给AMC.

-

AMC根据EU的角色向其分配属性集Im,对于每个属性xi∈Im,AMC使用EU的EGK生成相应的EU属性密钥eakxi,em为

-

DMC通过使用对称加密密钥κ加密物流大数据,加密后的Data表示为Encκ(Data). DMC根据预先制定的访问策略构造线性秘密共享机制 (Linear Integer Secret Sharing,LSSS) 矩阵R[9],R的每一行都和一个与访问策略相关的属性相关联.然后,DMC定义一个映射π将矩阵R的行映射为属性,DMC使用相应的公共属性密钥和系统参数加密对称密钥κ.步骤为:

S1:DMC选择一个随机数s∈Zq和一个以s为第一个元素的随机向量v∈Zql,其中,l表示R中相应属性的个数且等于R的行数.

S2:对于R的每一行,DMC计算λx=Rx*v,其中Rx是矩阵R的第x行.然后,DMC选择一个以0为第一个元素的随机向量w∈Zql,并计算wx=Rx*w

S3:对于R的每一行,DMC选择一个随机数kx∈Zq,并计算密文为

其中π(x) 将R的第x行映射到属性xi.

S4:密文C为

最后,DMC将CT=〈Encκ(Data),C〉发送至DSC.

-

所有已注册的EU可以从DSC查询任何感兴趣的加密数据.然而,只有当属性满足嵌入密文中的访问策略且属性密钥eak包含正确EU版本号ve的企业用户em才可以在AC协助下解密密文. AC审计过程包含以下步骤:

S1:企业用户em将其属性密钥eak和局部EU密钥LEK发送至AC. AC首先通过使用在EU注册过程中生成的EU版本号ve*来检查eak的有效性.其方法为,将ve*带入式 (6),计算

若式 (12) 成立,即ve*=ve,说明eak有效;否则,eak无效.

S2:如果式 (12) 成立,AC计算属性集{π(x):x∈X}∩Im,其中Im和X分别表示企业用户em包含的属性和密文CT中LSSS矩阵R的行向量集. AC检查这些属性是否存在由 (1,0,0,…,0) 线性组合构成的子集X′,如果是,计算一组cx=Zq,使得

其中Rx表示R的第x行.否则,EU的属性不满足密文CT的访问策略,从而无法解密加密数据.

S3:AC根据式 (13) 为每个x∈X′计算dec(x),为

将式 (9) 和式 (10) 代入式 (13),则

S4:根据文献[11],

AC计算Token (其值用TToken表示) 为

将式 (4)、式 (8) 和式 (14) 代入式 (15),得到

然后AC将TToken发送至EU.

-

根据收到的TToken,企业用户em通过使用GEK可以很容易地解密密文C以获得对称密钥κ,即

然后,企业用户em可以使用该对称密钥以进一步解密加密数据Encκ(Data).

-

当EU的角色发生变化且被撤销了一些属性后,AMC需要为该EU重新计算一组eak.首先,CA选择一个新的随机EU版本号v′e,并秘密地将{em,v′e}发送给AC;然后,CA计算新的局部EU密钥,

并将其发送至该EU.然后,CA计算该EU的生成密钥

$EGK' = \{ {g^{\frac{1}{{v{'_e}}}}}, H{({e_m})^{\frac{1}{{v{'_e}}}}}\} $ 并将EGK′发送至AMC.最后,AMC使用该EU的新EGK′为企业用户em的每个非撤销属性重新计算新的eak,即因此,由于EU版本号ve已经过期,被撤销的EU属性密钥也变得无效. AC使用已撤销的EU属性密钥无法为该EU计算出正确的TToken.

3.1. 系统初始化

3.2. EU属性密钥生成

3.3. DMC加密

3.4. AC审计

3.5. EU解密

3.6. 属性撤销

-

本节在CA,AC,AMC,DMC可靠以及DSC,EU不可信的情况下,分析本文所提出的FAC-AR机制的功能.

1) 细粒度访问控制

在将数据发送给DSC之前,DMC首先定义访问策略并使用相应的公共属性密钥来加密对称密钥.由于LSSS矩阵中定义的访问策略支持“与”门和“或”门,访问控制是细粒度的.考虑到在没有企业用户属性密钥和企业用户版本号em时,DSC不能解密数据,因此只有属性满足访问策略的企业用户能够解密密文.此外,尽管AC为EU承担了很多解密工作,但是在没有全局EU密钥GEK时,仍无法单独访问物流大数据.因此,FAC-AR可以实现细粒度访问控制.

2) 抵抗共谋攻击

在FAC-AR中,2个或多个企业用户无法通过结合他们的属性密钥来共谋访问他们独自都无法访问的数据.企业用户属性密钥和企业用户身份与该EU的版本号ve相关,假设2个或多个企业用户结合他们的属性密钥能够满足密文的访问策略.由于不同企业用户的eak包含不同的版本号和不同的H(em),无法正确计算出${({g^{\frac{{F ({e_m}){y_{{x_i}}}}}{{ve}}}})^{v'e}} \ne {({g^{{y_{{x_i}}}}})^{F ({e_m})}}$和dec(x),进而导致AC不能为那些共谋企业用户计算出TToken.因此这些EU无法进一步解密密文.即,FAC-AR可以实现抵抗企业用户的共谋攻击.

3) 保护企业用户隐私

包含企业用户属性信息的属性密钥由不同的AMS单独分配,每个AMS只知道EU的部分属性.因此,单个AMS无法得到EU的全部属性信息.此外,企业用户使用他们的全局标识与AMS或AC通信,即只有CA知道EU的真实身份.因此,EU的隐私可以得到很好的保护.

4) 安全属性撤销

当发生属性撤销时,CA选择一个新的随机EU版本号v′e并将其发送给AC.然后,AMC为该EU没有被撤销的属性重新计算企业用户属性密钥.假设一个EU试图使用已撤销的属性密钥解密密文,然而,在AC审计阶段,由于已撤销的EU属性密钥不包含正确的版本号v′e,则无法正确地计算

${({g^{\frac{{F({e_m}){y_{{x_i}}}}}{{ve}}}})^{v'e}} \ne {({g^{{y_{{x_i}}}}})^{F({e_m})}}$ 和 (eakxi,em)v′e.因此,FAC-AR可以实现企业用户的属性撤销.

-

本文针对物流大数据应用过程中由于非授权访问导致的信息泄露问题,提出了一种基于审计中心和CP-ABE的访问控制机制.安全分析表明,所提机制不仅可以实现细粒度访问控制,还支持抵抗共谋攻击、隐私保护和属性撤销.受篇幅所限,接下来的工作将对该机制的计算开销、通信开销、存储开销等进行分析推导.

下载:

下载: